2023/07/12 SSH스푸핑

SSH대상으로도 스푸핑이 가능한가

그래서 SSH 설정은 기본으로 되어있다. LISTEN상태로 열려있는지 확인해줌

어제 설정을 이런식으로 했기 때문에 BT로 접속할 때 이런식으로 명령어 쳐준다.

root로 접속하려면 그냥 ssh 10.10.10.22로 해준다.

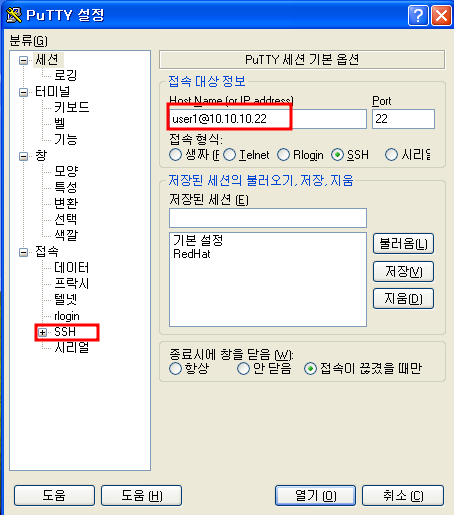

win_xp는 원격접속으로 연결해줘야함 그렇기 때문에 PuTTY로 접속해준다.

아래에 SSH에 들어가서 키교환을 눌러주고 디피-헬만 그룹1을 UP으로 맨 위로 올려주고 열기를 해줌

이것도 root로 접속하려면 그냥 10.10.10.22로만 해주고 똑같이 키교환에서 눌러주면 접속이 가능하다

접속이 된다면 리눅스에서 netstat -apt을 쳐서 확인해준다. 내가 root로 접속한건지 user로 접속한건지

확인도 가능하다.

BT에서 IP를 바꿔서 접근을 시도할 것

ssh -b 100.100.100.100 10.10.10.22 (100.100.100.100으로 22포트에 접근할 것이다)

하지만 이렇게 그대로 한다면 안될것이다.

안되는 이유는 100번대역대가 없기 때문에 그냥 외부로 나가게 되는것이다.

해결하는 방법은 외부로 나가는 라우터의 주소를 스푸핑해서 속여서 하는 것

공격자에서 arpspoof -i eth1 -t 10.10.10.22 10.10.10.254 이렇게 치고 다시

ssh -b 100.100.100.100 10.10.10.22를 하게된다면 연결이 된다.

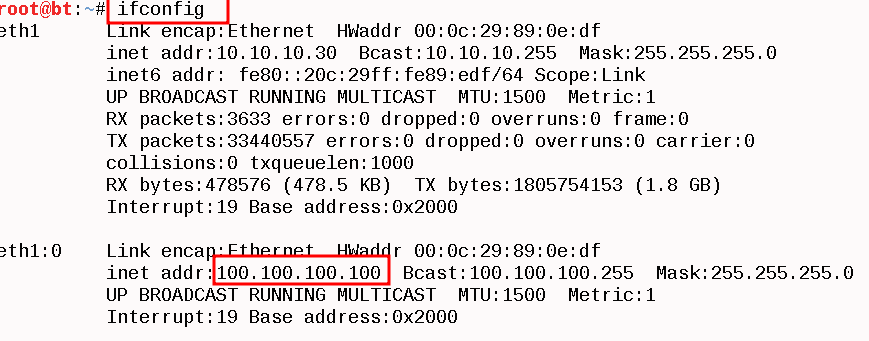

당연하게도 100번 IP를 만들어줘야함

ifconfig eth1:0 100.100.100.100 netmask 255.255.255.0 up으로 생성해주고 해야함

tcpwrapper로 ssh스푸핑을 막는 방법

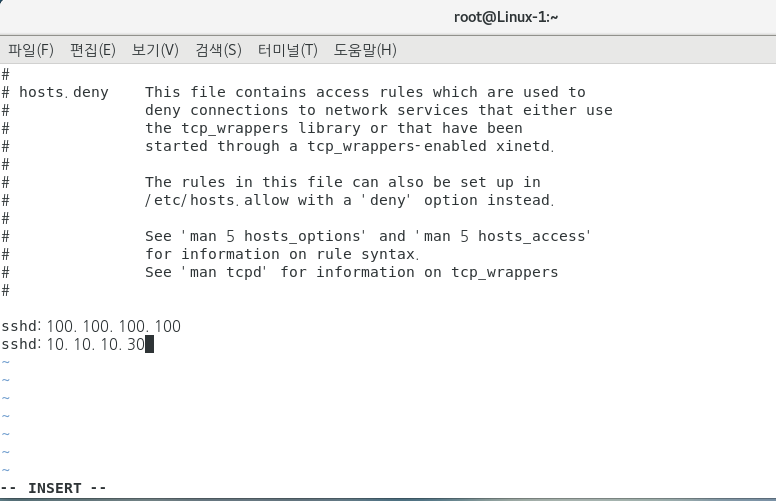

vi /etc/hosts.deny로 들어가 이렇게 작성해주고 다시 아까처럼 BT에서 접속을 시도하면

안된다고 뜬다.

[ 실습 ]

- 위협을 느낀 SSH 서버 관리자가 자신의 IP 주소(WinXP)만 접속할 수 있도록

필터링 정책을 적용했다.

- 공격자에서 접근 허용되어 있는 IP 주소를 알아내고 알아낸 IP를 이용해 SSH 서버에 접속을

가능한지 확인하세요.

(WinXP에서 SSH 서버에 접속해 작업 중이라고 가정한다.)

-최종적으로 적절한 방어책 수립하세요.

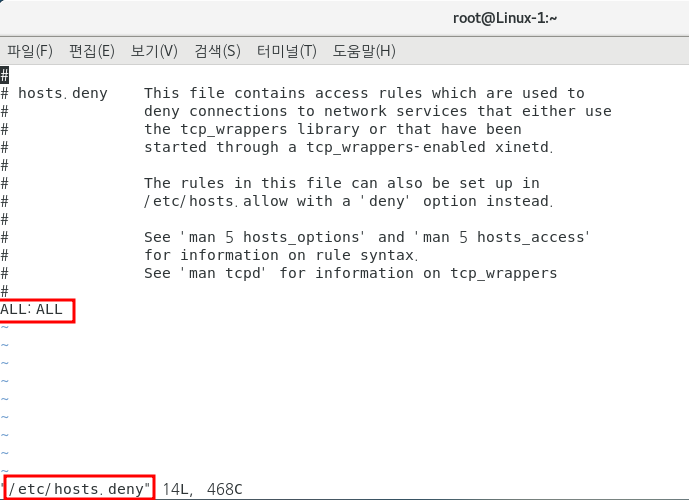

해답 : 우선 필터링을 넣는법은 vi /etc/hosts.deny에서 ALL:ALL로 막아주고

vi /etc/hosts.allow에서 ALL:10.10.10.10:allow (강사님은 sshd:10.10.10.10으로 해주면 될듯)

해주면 10.10.10.10인 XP에서만 PuTTY로 접속이 가능함

이런식으로 하는게 관리측면에서 가장 이상적이다.

/tail /var/log/secure로 하면 로그 내역이 남게된다.

이렇게 해서 공격자가 10.10.10.10으로 속이고 들어갈수 있게 된다.

공격자에서 nmap으로 nmap -sP 10.10.10.0/24를 해주면 포트스캐닝을 한다.

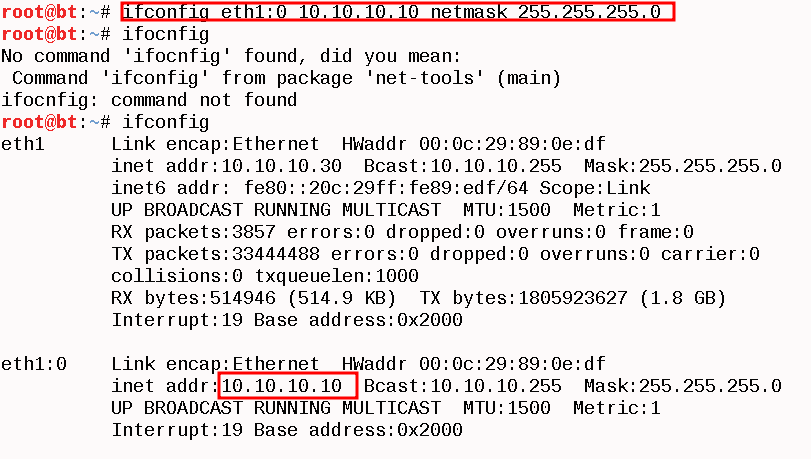

그리고 10.10.10.10의 IP주소를 만들기위해서 ifconfig eth1:0 10.10.10.10 netmask 255.255.255.0으로

만들고 ifconfig로 확인해본다.

이렇게 만들었으면 arpsoof -i eth1 -t 10.10.10.22 10.10.10.10 이렇게 쳐서 스푸핑 한 상태로

ssh -b 10.10.10.10 10.10.10.22를 하게되면 접속이 가능하다.

그냥 참고) 라우터에서는 unicast RPF라는 IP스푸핑을 효과적으로 막아줄 수 있다.

:등록되어있는 IP를 매핑시켜서 테이블에 등록, 틀리면 막아버린다.

[ 새로운 토폴로지 ]

라우터가 DHCP의 역할을

내부네트워크 즉 10.10.10대역은 DHCP서버로부터 IP를 할당받아야한다.

공격자는 30으로 스태틱을 준다.

라우터에서 DHCP를 해주기 위해서 이렇게 설정해줌

ip dhcp poo dhcp

network 10.10.10.0 /24

default-router 10.10.10.254

dns-server 168.126.63.1

domain-name kgitbank.co.kr

lease 0 1

exit

ip dhcp excluded-address 10.10.10.1 10.10.10.9

ip dhcp excluded-address 10.10.10.200 10.10.10.254

자동으로 IP주소 받는것 까지 설정을 해두면 할당받은 내부통신은 당연하게 되고 외부통신또한 된다.

win_xp는 10.10.10.10으로 할당받았고 server(win2000)은 10.10.10.20으로 할당받았다.

DHCP UDP 기반 비연결 지향 서비스

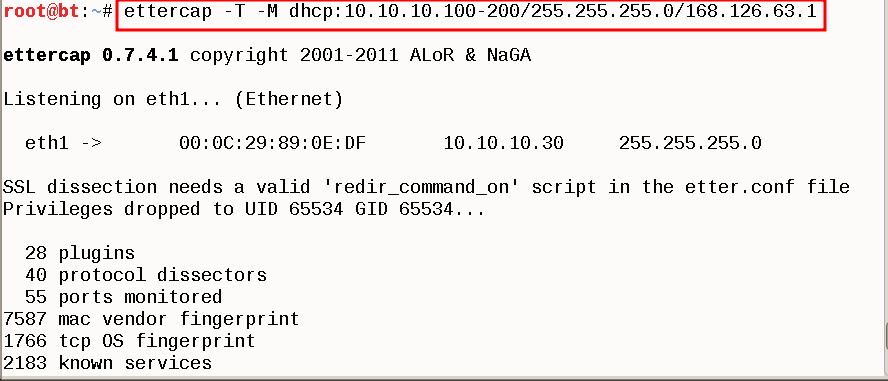

공격자에서 ettercap을 써볼 것이다.

각 옵션들을 이야기 하자면

-T옵션은 텍스기반

-M옵션은 MITM이라는 중간자공격기법이라고 하면될듯

100-200까지 할당해달라는 뜻

서브넷마스크

DNS를 준것

이렇게 해주고

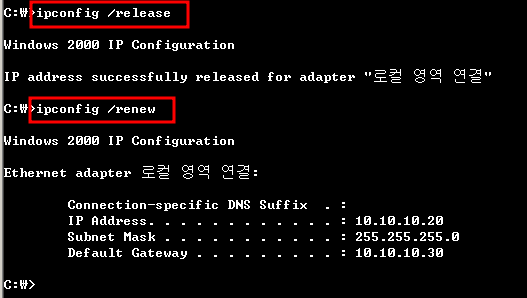

win_xp에서 ipconfig /release로 기존에 있던 것을 해제 해주고 ipconfig /renew로 다시 생성해준다.

그러면 GW가 30으로 바뀐걸 확인 가능하다.

[ 실습 ] DHCP Spoofing 공격을 이용한 Pharming 공격

- DHCP Spoofing 공격을 이용해 XP 사용자가 www.naver.com에 접속할 때 공격자가 만들어 놓은

가짜 사이트(webhack)에 접속되게 하라.

(단, Pharming 공격 대상 사이트를 제외 한 다른 사이트에는 정상적으로 접속 되어야 한다.)

- 공격자가 사용하는 운영체제는 BackTrack과 Linux이다. DNS서버는 Linux에 설치 되어 있고

공격은 BackTrack에서 XP를 대상으로 쓴다.

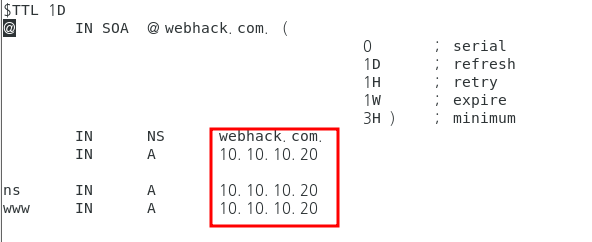

리눅스에서도 vi /var/named/webhack.com.zone을 해서 webhack.com의 주소가 잘 되어있는지 확인한다

맨 아래에 webhack.com에 만든 줄에 두번째 줄에 master가 되어있는지 any가 잘되어있는지도 확인함

vi /etc/hosts에 들어가서 webhack.com의 설정이 되어있는지 확인함

BT에서 ettercap -T -M dhcp:10.10.10.100-200/255.255.255.0/168.126.63.1를 해주고

dnsspoof -f /root/dnsspoof를 해준다.

그렇게 해주고 win_xp와 win2000에서

ipconfig /release를 해주고 ipconfig /renew를 해준다.

그리고 ipconfig /flushdns를 해서 캐쉬를 다 지워준다.

그렇게 되면 xp에서 www.naver.com으로 접속을 해도 webhack.com으로 가게된다.

그리고 www.goolgle로 들어가면 정상적으로 들어갈 수 있다.