처음은 어제 했던 실습 강사님이 하시는 것

GNS에서 라우터1 하는 설정

R1#conf t

R1(config)#ip dhcp pool DP

R1(dhcp-config)#network 10.10.10.0 /24

R1(dhcp-config)#dns-server 168.126.63.1

R1(dhcp-config)#domain-name kgitbank.co.kr

R1(dhcp-config)#lease 0 1

R1(dhcp-config)#exit

R1(config)#ip dhcp excluded-address 10.10.10.200 10.10.10.254

라우터에서 dhcp_pool 내가 설정한 것을 보는법은 show ip dhcp pool하면 볼 수 있다.

리눅스에서 핑 통신이 잘되는지부터 보고

vi /etc/name.conf

vi /etc/named.rfc1912.zone가서 복사해서 아래에 naver.com으로 만들어서 넣어준다.

cd /var/named에 가서 naver.com.zone을 복사해준다.

cp webhack.com.zone naver.com.zone

vi naver.com.zone로 들어가서 naver.com으로 바꿔줌

chown root:named /var/named/naver.com.zone 권한을 주고

chomd 660 /var/named/naver.com.zone

리눅스 시스템 재시작 해줌

systemctl restart named

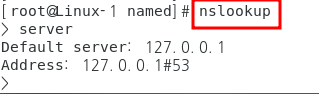

그리고 nslookup으로 잘 뜨게되는지 확인해봄

이제 윈도우 xp에서 확인을 해보면 nslookup으로 확인해보면 naver.com이나 google.com은 페이지가

잘 뜬다

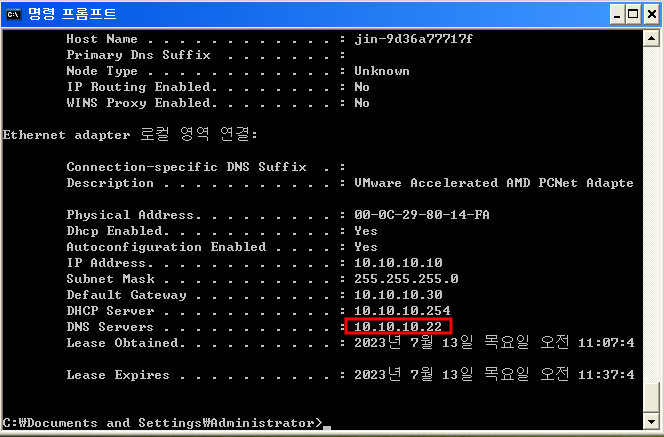

ettercap -T -M dhcp:10.10.10.100-200/255.255.255.0/10.10.10.22로 해주고

다시 아이피 받은걸 확인해준다.

nslookup으로 확인해보면 naver.com은 20번으로 잡히는걸 확인할 수 있다.

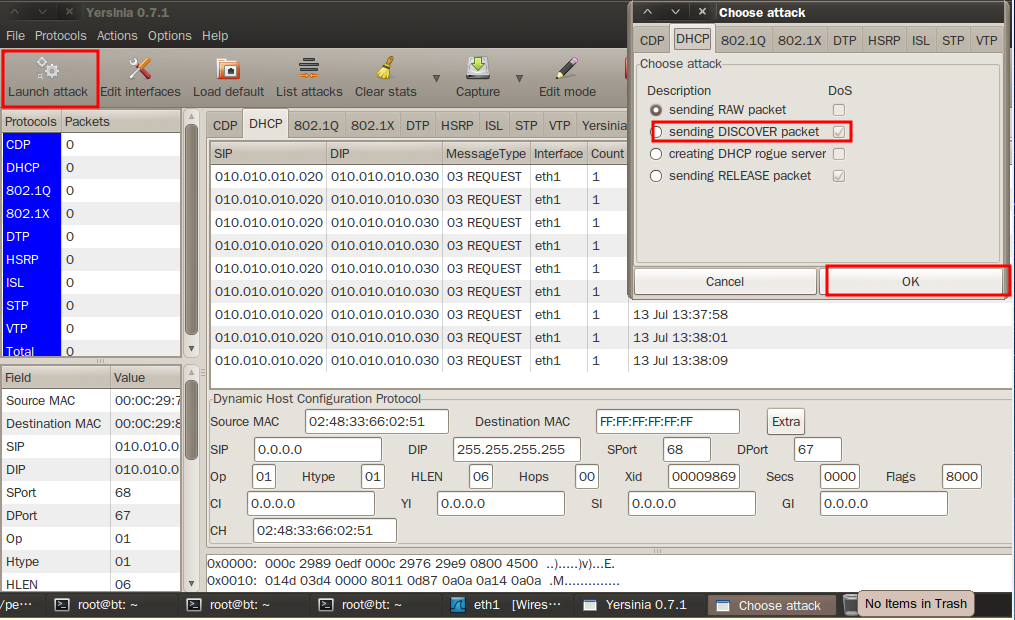

DHCP에 관련되어있는 다른 공격 starvation

DHCP에 할당해주는 IP를 고갈시키는 방법이다

nmap -sU -p 67 10.10.10.0/24로 스캔해준다.

cd /pentest/enumeration/irpas로 이동해서 ./dhcpx -vv -i eth1 -A -D 10.10.10.254 -t 10-u 3

원래 dhcp를 확인해보면 이런식으로 되어있다.

와이어샤크를 키고 dhcpx를 하게 되면 IP할당해달라고 요청하는 것

저렇게 할당받으려고 요청하면 고갈되어서 못주는ㄴ것이다.

clear ip dhcp binding*하면 만든 것들이 다 지워진다.

BT에서 alt+F2를 누르고 이렇게 검색하면 프로토콜 취약점을 이용하는 도구이다.

이걸로도 도스 공격을 가능하다.

저렇게 누르면 DHCP에 많은 도스 공격이 되는데 도스 공격하고 정상클라이언트에서 /renew를 받게되면 받을 수 없다.

하이재킹이라는 걸 해볼 것

R1에서 telnet을 설정해준다.

line con 0

exec-timeout 0 0

line vty 0 4

access-class 10 in

exec-timeout 0 0

password cisco

logging synchronous

login해주면 라우터에서 telnet에서 접속 가능하다.

강사님이 주신 hunt라는 파일 다운받아주고

cd /Desktop으로 가서 tar -xvf hunt-1.5bin.tgz로 압축 풀어준다.

압축이 풀린곳에서 make hunt로 컴파일 해준다.

헌트로 하이재킹이 가능하다. 세션을 가로채서 공격자도 세션에 참가한다.

스푸핑도 해주고 포워딩도 해준다

./hunt -i eth1해주면 헌트가 켜진다.

l을 눌러 리스트를 확인해보면 PuTTY로 켜져있는게 보이게된다.

r해서 리셋해주고 0을 해서 선택해준다. b가 선택되어있기 때문에 엔터를 눌러줌 그러면 클라이언트에

이렇게 리셋되는것은 보았고

하이재킹을 하기 위해서 다시 PuTTY 켜주고 확인한다.

워치를 하기위해 w해주고 0번을 선택해주고 b해준다.

그럼 이렇게 클라이언트가 치는걸 확인할 수 있다.

간단하게 하이재킹하는법 l를 눌러 리스트를 확인하고 s눌러 시작한다. 0을 눌러서 골라주고

y를 눌러서 해주고 그대로 따라온다.

Ctrl + C 해주고 클라이언트에서 아무거나 쓰게되면 이쪽으로 세션이 넘어온다고 화면이 표기된다.

아무거나 쳐주게 되면 공격자에게도 세션이 넘어가게되고 결가값도 얻을 수 있다.

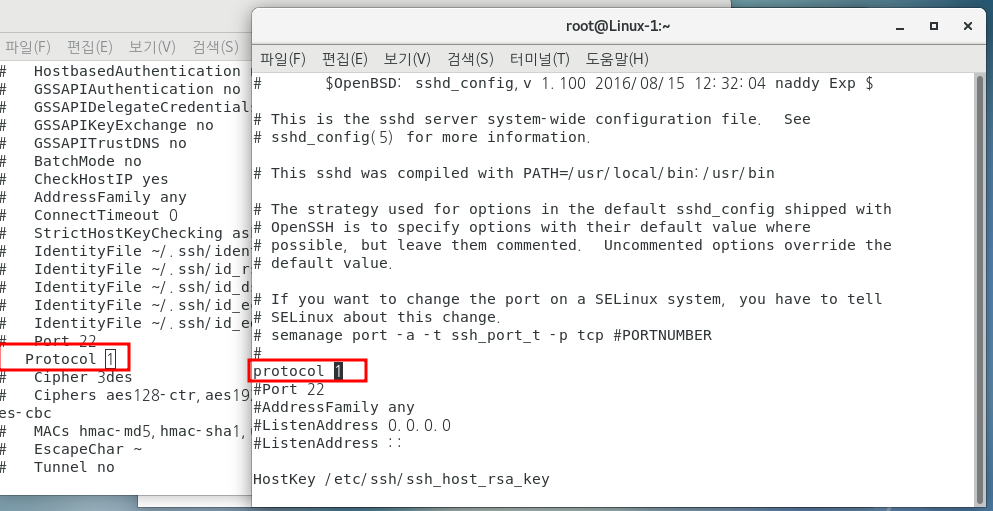

SSH 버전 확인

우선 SSH가 잘 실행되고 있는지 확인해본다.

vi /etc/ssh/ssh_config에 들어가서 프로토콜쪽을 보면 버전을 어케 쓰는지 확인할 수 있다.

vi /etc/ssh/ssh_config에 주석을 삭제해주고

vi /etc/ssh/sshd_config에서는 중간에 써준다.

그리고 클라이언트에 PuTTY로 접속하게 되면 패킷에 3웨이핸드쉐이크 이후에 버전을 살펴보면

SSH 프로토콜 버전2는 허용하는걸 확인할 수 있음

다시 와서 1로 바꿔준다. 바꿔주고 systemctl restart network해준다.

그렇게 해서 와이어샤크를 확인해봐도 버전2라고 표시가 되는걸 보아 CentOS7에서는 1을 허용을 안하는 것.

암호화

abcd -> defg

abcd라는 평문데이터를 암호문으로 defg라고 바꿔준다.

알파벳을 일렬로 놓았을 때 순서를 3칸씩 미뤄서 배열했다. 여기서 3이라는 숫자가 key가 된다.

받는 입장에서 다시 이걸 해석할 때 3칸씩 당겨서 해석한다. 그걸 복호화함

key에도 두가지 방식이 있다.

암호화 할때 사용하는 키랑 복호화할때 사용하는 키가 같다는말은 대칭키(비공개키)라고 한다.

암호화 할때 사용하는 키랑 복호화할때 사용하는 키가 다른말경우 비대칭키라고함(공개키)라고 함

y = g^x mod p

1. alice가 p와 g를 선택하여 사전에 bob이랑 공유한다.

2. alice는 개인키(a)를 생성

A = g^a mod p

3. bob은 개인키(b)를 생성

B = g^b mod p

4. alice와 bob은 서로 A와B를 공유한다. 계산된 값은 이브가 알수있다.

5. alice는 B^a mod p를 계산,

bob은 A^b mod p를 계산 -> 둘의 결과는 같음

'학원' 카테고리의 다른 글

| 2023/07/17 Web (0) | 2023.07.17 |

|---|---|

| 2023/07/14 SNMP (0) | 2023.07.14 |

| 2023/07/12 SSH스푸핑 (0) | 2023.07.12 |

| 2023/07/11 스푸핑 (0) | 2023.07.11 |

| 2023/07/10 스니핑 (0) | 2023.07.10 |