Managing IP Traffic with Access Lists and NAT

ACL( Access Control List )

- 라우터에서 사용하는 기능 중 하나

- 패킷 필터링이 주된 목적

- 기본 값이 화이트리스트 정책을 쓴다.

- 만들고 싶은 만큼 만들 수 있다. 구분하는 번호값이 필요하다.

- 번호값으로 종류를 구분한다.

- 하나의 번호에도 여러개의 규칙이 들어갈 수 있다.

- 내부에 순서도 굉장히 중요하다.

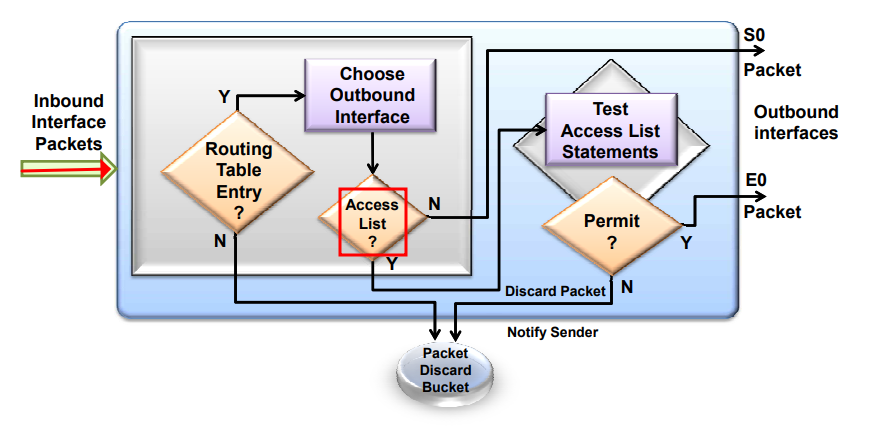

- 요구 규칙 3개정도가 애매해서 보류를 하게 되면 맨마지막에 자동으로 All Deny로 패킷을 버리게된다.

ACL의 규칙은 밑으로 순차적으로 쌓인다.

모든 규칙을 다 검사하는게 아니라 위에서 부터 순차적으로 하기 때문에 하위 규칙은 몇개가 있던

확인하지 않고 그 즉시 처리한다.

그래서 ACL 규칙 순서가 중요하다.

ACL도 두가지 종류가 있다

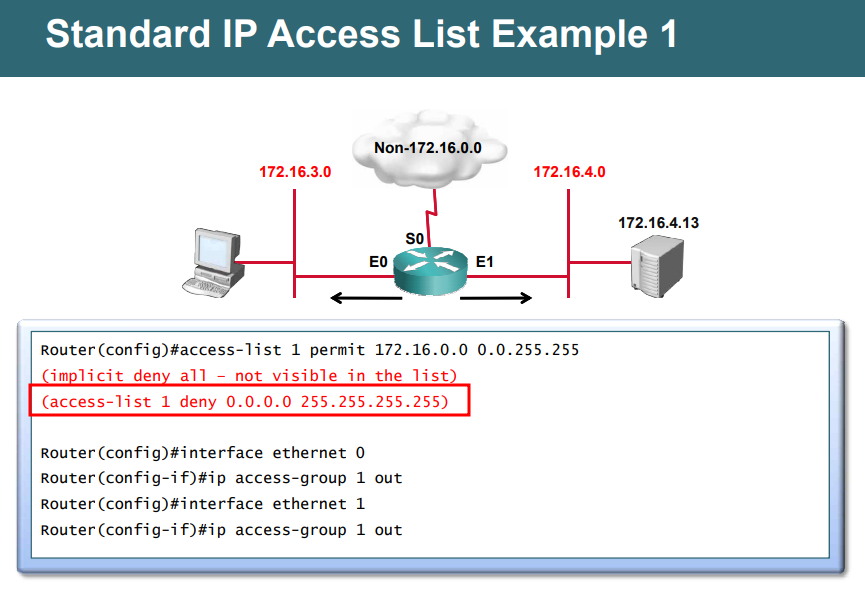

Standard Access List : 단순함 필터링 규칙이 간단하게 설정

- 출발지 IP 주소로 확인한다.

- 내부 관리용도로 주로 사용함(출발지 IP주소만 확인하니까)

ACL Standard명렁어

명령어 예시로 서로의 컴퓨터는 통신이 가능하겠지만 위에 있는 어딘가의 클라우드는

규칙을 통과하지 못하기 때문에 마지막 줄 규칙으로 통신이 안되게 버린다.

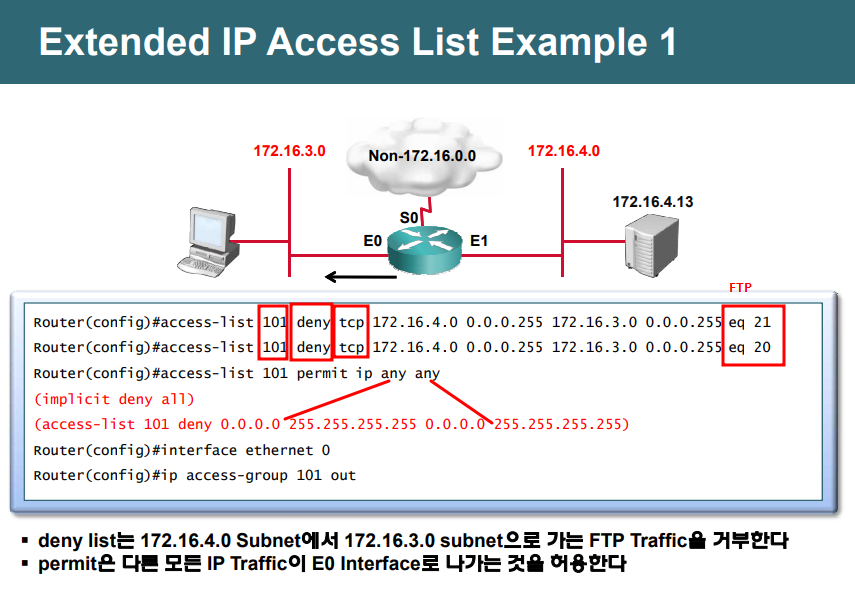

Extended Access List : 확장용이라 세세한 규칙을 세울 수 있다

- 3계층 장비인 라우터지만 ACL를 쓰는동안은 4계층 헤더정보도 확인이 가능하다.

- 취약점이 심한데 우리 입장에선 취약점을 알 수 없다. 그래서 검증된걸 써야한다.

ACL extended 명령어

Exitended 명령어 예시쓰는 예시이다.

ALC 실습

이런식으로 설정

원격접속을 설정하기 위해서 라우터 0번에서 이런식으로 설정하면 어디서든 가능해진다.

PC-0번에서 원격접속을 한 것 마찬가지로 서버에서 접속을 해도 원격접속이 가능하다.

PC쪽에서만 원격접속이 가능하게 설정을 해보면

PC쪽은 접속이 잘 되지만 서버쪽은 접속을 막고있는걸 볼 수 있다.

ACL작업을 할 때는 직접 쓰지않고 메모장같은 곳에 적어놓고 복사 붙여넣기를 하는 것이 정신건강에 이롭다.

[ ACL ]

- Server 0 : PC에서 모든 서비스 사용가능 / 그 외 통신은 불가능

access-list 101 permit tcp 10.10.1.0 0.0.0.255 host 192.168.1.100 eq 80

access-list 101 permit tcp 10.10.1.0 0.0.0.255 host 192.168.1.100 eq 443

access-list 101 permit tcp 10.10.1.0 0.0.0.255 host 192.168.1.100 eq 20

access-list 101 permit tcp 10.10.1.0 0.0.0.255 host 192.168.1.100 eq 21

access-list 101 permit udp 10.10.1.0 0.0.0.255 host 192.168.1.100 eq 53

access-list 101 permit udp 10.10.1.0 0.0.0.255 host 192.168.1.100 eq 69

- Server 1 : PC에서 모든 서비스 사용불가 / 그 외 통신은 가능

access-list 102 deny tcp 10.10.1.0 0.0.0.255 host 172.16.1.100 eq 80

access-list 102 deny tcp 10.10.1.0 0.0.0.255 host 172.16.1.100 eq 443

access-list 102 deny tcp 10.10.1.0 0.0.0.255 host 172.16.1.100 eq 20

access-list 102 deny tcp 10.10.1.0 0.0.0.255 host 172.16.1.100 eq 21

access-list 102 deny udp 10.10.1.0 0.0.0.255 host 172.16.1.100 eq 69

access-list 102 permit ip any any

메모장에 적어놓은 규칙들을 넣고 아래쪽에 명령어를 입력한다.

192.168.1.100은 안됨 172.16.1.0은 가능하다. 핑통신은 안되지만 서비스는 가능하다.

ACL 인터페이스 설정

- Inbound

말 그대로 들어오는걸 뜻하고 인터페이스로부터 들어올 때 ACL을 적용시킨다

- Outbound

인터페이스로부터 내보낼 때 ACL을 적용시키는 것

Wildcardmask

규칙을 정의하는데 너무 오래걸리기 때문에 Wildcadmask로 묶어서 정의한다.

0.0.0.0 255.255.255.255는 모든걸 뜻하기 때문에 any명령어로 가능하다.

172.30.16.29 0.0.0.0는 앞에 host를 붙이면 1개를 지칭하는 것이 된다.

'학원' 카테고리의 다른 글

| 2023/05/01 VMware + Switch (0) | 2023.05.01 |

|---|---|

| 2023/04/28 NAT (0) | 2023.04.28 |

| 2023/04/26 EIFRP, OSPF (0) | 2023.04.26 |

| 2023/04/25 라우팅 (0) | 2023.04.25 |

| 2023/04/24 라우터 설정 (0) | 2023.04.24 |